在年度混沌通信会议上,托马斯·兰伯特兹披露了一种绕过Windows BitLocker加密技术以窃取数据的方法。这一发现对信息安全领域产生了深远影响。尽管报告中提出的问题已得到解决,但潜在的被滥用风险依然存在,这引起了大量使用Windows安全特性的用户群体的高度关注。

漏洞仍存在

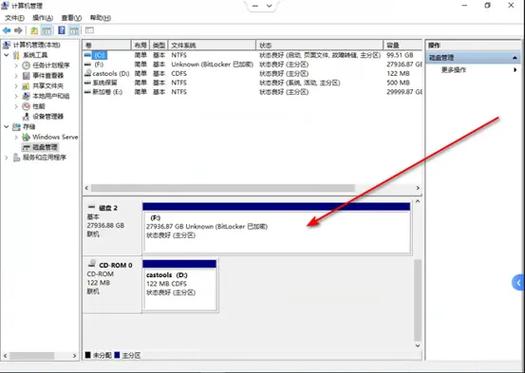

CVE-2023-21563漏洞,先前被认为已得到修复,却意外被用于攻击当前Windows系统版本。该漏洞仅通过一次物理接触和网络连接即可发动攻击。这一发现表明,之前的修复措施可能并未彻底消除安全隐患。2022年记录的“bitpixie”攻击类型再次成为焦点。尽管2022年11月已更新修复,但现状表明,这只是治标不治本,问题依然严重。

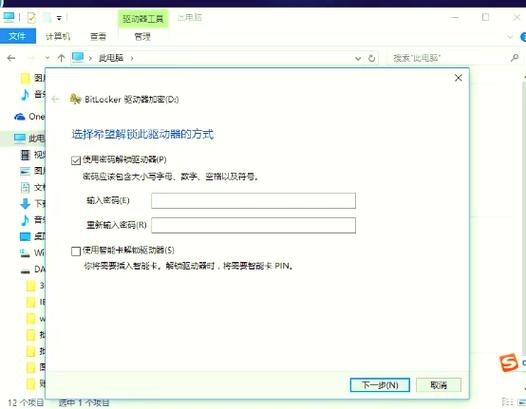

Windows系统中的漏洞被轻易地被攻击者利用。他们通过Secure Boot启动过时的引导程序,进而将加密密钥载入内存。接着,攻击者利用Linux系统在内存中搜寻这些密钥。即便是在更新的Windows 11系统中,这一安全漏洞依然存在,似乎之前的修复工作并未真正奏效。

如何发动攻击

攻击者的操作流程存在安全隐患。他们借助Windows系统的漏洞,首先启动了过时的Windows引导程序,通过Secure Boot功能。这一步骤可能导致加密密钥被导入内存。随后,他们利用Linux系统检索内存信息,以锁定BitLocker密钥。这种攻击方式所需的技术和设备较为简便,降低了攻击门槛,对Windows系统的保密性造成了严重威胁。

所需攻击的设备获取较为容易。哈克勒指出,即便是简单的USB网络适配器,也足以执行攻击。这显示,在硬件方面,攻击者不需要大量复杂的高级设备,就能对Windows系统发起攻击。特别是对BitLocker加密数据的攻击,这大大提高了攻击的成功率和适用性。

当前应对措施

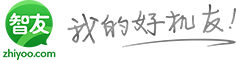

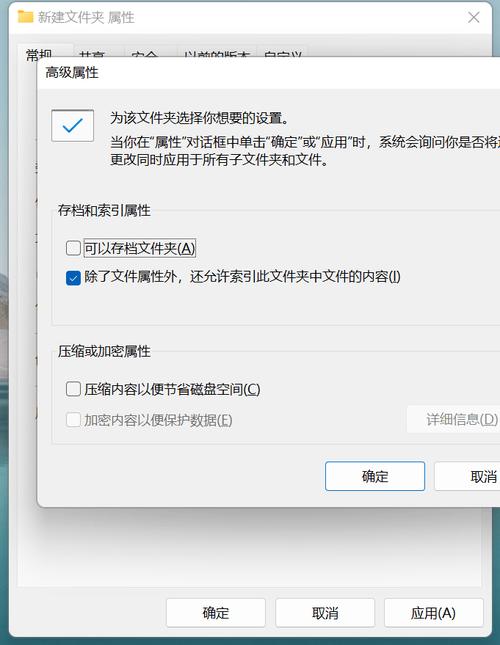

在Secure Boot证书新版本推出前,即在2026年之前,用户需采取相应措施以防范可能的攻击。首先,用户必须备份BitLocker的密钥,这需要用户养成定期备份的习惯,并确保备份文件的安全存储。接着,用户可以在BIOS设置中禁用网络访问。尽管这一做法能够增强系统安全,但可能会给用户带来不便,比如在网络连接需求时,用户需要重新调整相关设置。

这些措施仅作为暂时的应对手段。它们无法完全根除Windows系统中的安全漏洞,仅能在漏洞持续存在时提供一种被动的保护。对于普通用户而言,这些策略可能尚能适用,然而,对于企业和政府而言,在处理大量数据、频繁进行网络连接以及面临复杂的密钥管理任务时,其操作的复杂性显著提升。

不同用户影响

该漏洞虽看似危害巨大,但对一般用户而言,实际影响有限。实际上,陌生人破解一般用户BitLocker加密数据的几率较低,而且一般用户的数据对大多数攻击者来说并不具备高价值。鉴于此,用户只需关注相关资讯,无需过分忧虑。

企业所遭遇的挑战与政府机构存在显著差异。企业持有众多商业机密及用户数据,而政府则拥有众多机密文件。若这些机构的加密信息泄露,可能导致商业机密被盗、国家安全面临威胁等严重后果。鉴于此,这些机构需给予高度重视,并实施比一般用户更为严格的保护措施。

未来修复展望

目前预计,Secure Boot证书的新版发布将推迟至2026年。这一延迟将导致风险持续存在较长时间,期间企业和政府需保持高度警惕。在此期间,安全研究者可能加速探索防御此类攻击的方法。此外,他们还可能促使微软等企业加快新证书的研发,或提前披露应对措施。

若Windows系统持续存在安全隐患,且修复效果不尽如人意,可能会降低用户对其安全性的信任度。微软有必要认真面对并深入思考这一挑战。

信息安全警钟

信息安全领域对此事件予以高度关注。该事件的影响不仅局限于Windows系统,其他操作系统亦应引以为戒。尽管当前讨论集中于Windows BitLocker加密技术的绕过问题,但信息安全问题在数字化时代已成为一个普遍存在的现象。

企业需对现行的信息安全策略进行审视,对资产进行详尽盘点,发现如Windows系统般可能存在的安全风险,并实施相应的防护措施。政府亦应参与其中。此外,个人用户同样不可掉以轻心,因为当前存在的漏洞有可能会在未来演变成更广泛的网络安全威胁。

尊敬的读者,对于这类系统安全漏洞问题,我们热切期待您的专业观点。欢迎您在评论区分享您的观点。此外,若本文对您有所启发,恳请您给予点赞并广为传播。