大模型流行引发部署热潮

2月17日,快科技报道,DeepSeek大模型近期在多领域迅速走红。众多企业和个人纷纷看好其潜力,纷纷将其私有化或本地部署。这一部署热潮反映出DeepSeek大模型巨大的应用潜力和市场价值。然而,这也带来了不小的安全风险。

企业知名度上升,期望通过此契机增强业务智能化;同时,个人用户亦寻求新技术的潜在收益。这一趋势导致DeepSeek大模型的部署速度加快,对相关服务的需求持续增强。

不安全的部署方式

Ollama是开源的大型语言模型服务工具,广泛用于部署DeepSeek大模型。然而,它本身并未内置安全认证功能。这一设计缺陷导致许多用户在部署时未重视安全措施,未对服务进行访问控制设置。这种看似微不足道的疏忽,实际上可能引发严重的安全风险。

众多用户认为其服务器已足够安全,无需额外设置认证措施。这种观念可能催生不安全的配置做法,进而为未来的风险隐患埋下种子。此类服务器如同未上锁的居所,任何人都可轻易进入。

服务器裸奔现状严重

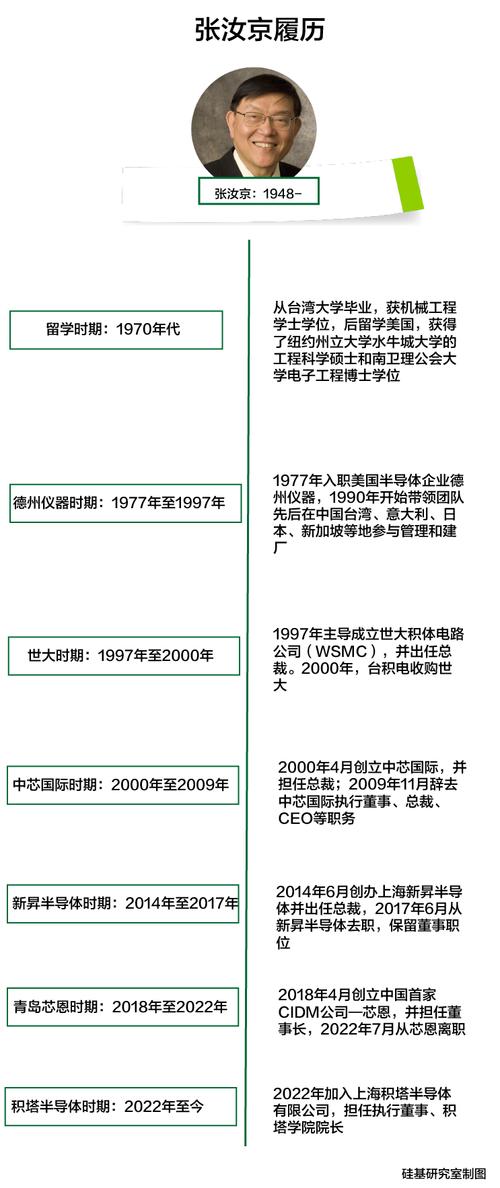

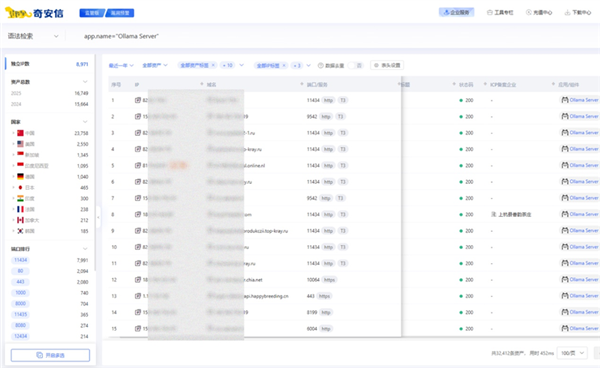

近期,奇安信平台的数据监测结果令人咋舌。在8971台部署Ollama大模型框架的服务器中,有6449台处于活跃状态。令人担忧的是,高达88.9%的服务器未采取任何安全措施,直接暴露在互联网上。这种情况表明,任何人都可未经授权随意访问这些服务,数据安全处于极高的风险之中。

大规模服务器暴露于网络安全风险之下,情形严重。攻击者轻易发现漏洞,任意进行恶意操作,显著提升了网络环境的易受攻击性。

可能引发的严重后果

服务器裸奔状态下,存在数据泄露及服务中断的双重风险。未经授权,不法分子可轻松访问服务器,窃取其内含的敏感数据。一旦这些数据外泄,企业和个人将遭受严重损失。此外,恶意指令可能引发服务器崩溃,进而造成企业业务的中断。

攻击行为更为严重,攻击者能够下达指令,导致DeepSeek、Qwen等大型模型文件被删除。文件一旦消失,先前投入的资源与劳动成果将不复存在。而重新部署和修复这些文件,将消耗大量时间和精力。

已出现的恶意事件

已发生安全事件。自动化脚本检测到DeepSeek服务器处于“裸奔”状态,遭恶意攻击者锁定。此行为导致大量计算资源被占用,算力被盗,部分用户服务器直接崩溃。企业业务受阻,数据丢失现象频发。

公开资料显示,中国境内拥有5669台服务器,占8971台总量的63%。这一数据表明,大量国内用户的安全面临潜在风险。数据安全对企业存续至关重要,因此,确保服务器安全成为当务之急。

业内专家紧急提醒

面对当前形势的严峻性,行业专家迅速发出警示。对于已部署DeepSeek服务的企业与个人,需立即实施有效的安全保障措施。首要任务是调整Ollama的配置,引入身份验证机制,并为服务器增设一道稳固的安全屏障。

企业及个人需定期执行安全审核与漏洞修补作业。需强化安全意识,对任何细节均不可疏忽。确保服务器安全稳定运作,方能充分体验大模型带来的益处。在部署大模型过程中,除身份验证外,还需采取哪些关键安全措施?