南趣百科网11月30日消息,近日,来自Eurecom的安全人员分享了六种统称为“BLUFFS”新型攻击方式,攻击发现者表示,BLUFFS利用了蓝牙标准中两个以前未知的漏洞。

该漏洞被标识为CVE-2023-24023,并非针对特定的硬件或软件配置,而是影响自2014年底至今的所有蓝牙设备,蓝牙4.2至5.4版本的所有设备均存在被劫持的风险。

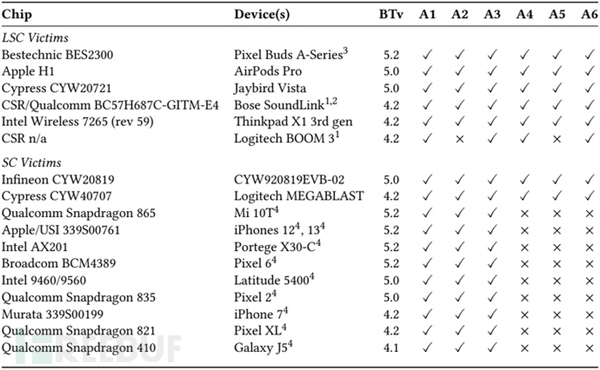

Eurecom展示了针对多种设备的攻击结果,结果显示,包含iPhone 7/12/13、Pixel 2/6、小米10T以及AirPods Pro在内的设备,六种攻击方式至少有三种是有效的。

考虑到蓝牙作为一种广泛应用的成熟无线通信标准,以及受到这些漏洞影响的版本,“BLUFFS”可能对数十亿设备构成威胁,包括笔记本电脑、智能手机和其他移动设备。

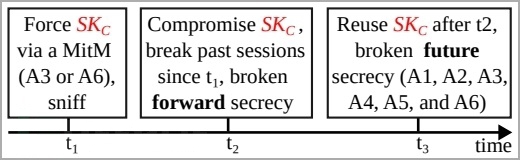

“BLUFFS”攻击旨在破坏蓝牙会话的过去和未来的保密性,对设备之间的通信造成威胁,其通过利用四个会话密钥派生过程中的漏洞(其中两个是新的)来实现。

迫使派生出一个短且容易预测的会话密钥(SKC),攻击者通过暴力破解密钥,能够解密过去的通信内容,并解密或操控将来的通信。

无论受害者是否支持安全连接(Secure Connections, SC)或传统安全连接(Legacy Secure Connections, LSC),这些攻击方式都能够实施。

蓝牙SIG收到该报告后发布了一份声明,建议实施各种强加密措施,例如拒绝连接强度低于七个字节的连接,使用“Security Mode 4 Level 4”,并在配对时仅使用安全连接模式进行操作。